Caramba, esto es difícil de descifrar.

O al menos eso es lo que pensé cuando investigué por primera vez el DMARC.

Por eso me dirigí a Wojtek, nuestro Jefe de Entregabilidad aquí en Woodpecker, y le pedí que me lo explicara de forma sencilla. Me ayudó a entender qué es exactamente el DMARC y por qué es importante.

He creado una historia que quizás sea un poco inusual en el mundo de la seguridad del correo electrónico, pero creo que puede ayudarte a entender qué es DMARC y cómo funciona, incluso si no sabes nada sobre los mecanismos de autenticación del correo electrónico.

Esto es para todos aquellos que, como yo, se rascan la cabeza cuando se tropiezan con cuestiones técnicas.

Señoras y señores, pónganse las gafas de aprendizaje.

***

Había una vez una joven reina. Era justa y bondadosa, como suelen serlo en estos cuentos.

La reina gobernaba un hermoso y vasto reino con su esposo, el rey. Llevaban una vida pacífica y feliz.

Hasta que un día de verano llegó un mensajero con un mensaje del anciano padre de la reina.

(Nota al margen: la joven reina se casó y abandonó su tierra natal hace un par de años, y fue entonces cuando vio por última vez a su padre. Sin embargo, se escribían cartas, ya sabes, para mantenerse en contacto).

Según el mensaje, su padre ha caído enfermo y necesitaba su ayuda en forma de 10 cofres de oro. Le pidió que se los enviara cuanto antes.

Sin embargo, la reina era una chica lista.

Se dio cuenta de que el sello del mensaje estaba roto. Y cuando miró más de cerca al mensajero, se dio cuenta de que tampoco llevaba el uniforme masculino de su padre. Sabía que algo pasaba.

“¡Guardias!”, gritó de repente. Este hombre no es quien dice ser. Y este mensaje no ha sido escrito por mi padre. Este hombre está tratando de robarnos el oro. ¡A las mazmorras con él!

“Si me permite, mi señora”, la interrumpió el erudito real. ‘Según la ley de nuestras tierras, el castigo para tal delito no es enviar al hombre a las mazmorras, sino desterrarlo del reino’.

Y eso fue lo que hizo la reina. El hombre fue enviado lejos, para no volver a pisar el reino.

Así termina la historia de un mal muchacho, sediento de oro, y una joven reina que supo mantenerse a salvo. Sí, fue una historia corta, porque la reina no se dejaría engañar con tales artimañas, amigos míos. Y ustedes tampoco deberían.

Pero espera, ¿qué tiene que ver eso con el DMARC?

Demos un paso atrás.

Piensa en el mensaje que recibió la reina como un correo electrónico que alguien te envió.

El sello que lleva es como DKIM. Cuando está ahí, puedes estar seguro de que nadie ha abierto el mensaje después de haberlo enviado.

El mensajero es como el SPF. Cuando lo tienes configurado, puedes estar seguro de que el mensajero es quien realmente dice ser. Y por mensajero me refiero a un ESP (proveedor de servicios de correo electrónico).

Y la ley que especifica lo que la reina debe hacer en un caso como el descrito en nuestra historia es como DMARC. Explica lo que debe ocurrir para que el mensaje pase, y lo que debe ocurrir si no se cumplen las condiciones.

Ahora, demos dos pasos atrás.

¿Qué es DMARC?

En pocas palabras: es una medida de seguridad del correo electrónico que protege su dominio contra el uso de los malos y le permite controlar mejor la capacidad de entrega de su correo electrónico. Se basa en los mecanismos SPF y DKIM (o el mensajero y el sello, en nuestro caso).

El extraño acrónimo significa Domain-based Message Authentication, Reporting and Conformance. Pero, ¿qué significa eso?

DMARC te permite concluir si un correo electrónico que has recibido ha sido enviado legítimamente por la persona que dice haberlo hecho. Esa es la parte de la autenticación.

Si el correo electrónico no pasa la prueba DMARC, será tratado de acuerdo con la política DMARC que haya establecido el receptor (la describo en detalle más adelante en el artículo). Esa es la parte de la conformidad.

DMARC también hace posible que el receptor envíe informes al remitente, describiendo cómo se ha tratado el mensaje: si se ha dejado pasar a la bandeja de entrada principal, si ha acabado en la carpeta de spam o si ha sido rechazado. Y esa es la parte de los informes.

En definitiva, DMARC permite a los receptores de correo electrónico comprobar si el mensaje entrante coincide con lo que saben del remitente. Y si no lo hace, indica a los servidores de los receptores lo que deben hacer con dicho mensaje.

No está configurado por defecto: tiene que hacerlo usted mismo si quiere poner una medida adicional de seguridad del correo electrónico además de sus mecanismos SPF y DKIM.

Pero, ¿por qué es importante?

¿Por qué es importante el DMARC?

Hay tres razones por las que DMARC es tan valioso para los usuarios de correo electrónico:

1. Es una medida de seguridad.

Por parte del remitente, protege su dominio contra el uso no autorizado, por ejemplo, por parte de phishers que intentan robar su información personal de esta manera. Por parte del receptor, dificulta que el correo electrónico fraudulento llegue a su bandeja de entrada principal.

DMARC protege contra la suplantación de dominio, es decir, cuando alguien que no está autorizado a utilizar tu dominio intenta hacerse pasar por ti o por alguien que trabaja en tu empresa para hacer creer que eres tú. Lo hacen para robar datos personales, como los datos de acceso o un número de tarjeta de crédito.

2. Le ayuda a controlar mejor la entregabilidad de su correo electrónico.

Otra ventaja de emplear DMARC es que podrá controlar mejor cuántos de sus correos electrónicos se consideran legítimos y llegan a las bandejas de entrada principales de sus destinatarios. Y si alguien está tratando de hacerse pasar por ti y enviar correos electrónicos en tu nombre, pero volveré a eso en un momento.

3. Protege la reputación de tu marca.

Si alguien se hace pasar por ti y trata de engañar a la gente para que le dé dinero o alguna información personal, se refleja mal en tu marca. DMARC ayuda a evitarlo.

DMARC es publicado en el DNS por el propietario del dominio, junto con SPF y DKIM. Es un simple registro de una línea.

Este es un ejemplo:

v=DMARC1; p=none; rua=mailto:[email protected];

¿Cómo funciona DMARC?

En primer lugar, veamos los aspectos básicos. Como he mencionado anteriormente, DMARC se basa en los mecanismos SPF y DKIM. Puede que ya estés familiarizado con lo que son, así que aquí te lo recuerdo rápidamente.

El Marco de Políticas del Remitente (SPF) define quién puede enviar correos electrónicos en nombre de su dominio. O, en términos (ligeramente) más técnicos, el registro SPF contiene las direcciones IP que tienen permiso para enviar correos electrónicos en nombre de su dominio.

En nuestra historia de la joven reina inteligente, el mensajero es el SPF.

El correo identificado con claves de dominio (DKIM) es un conjunto de dos claves codificadas: una es privada y la otra es pública. El remitente cifra la cabecera con la clave privada, y el receptor utiliza la clave pública para descifrarla. Si las dos cabeceras coinciden, significa que el mensaje no ha sido abierto después de ser enviado.

Gracias a DKIM puedes estar seguro de que un correo electrónico fue enviado desde el dominio que ves en la cabecera.

De nuevo, en nuestra historia, es el sello del mensaje.

Si quieres leer una explicación en profundidad de lo que son el SPF y el DKIM, Cathy escribió un artículo sobre estos mecanismos: consúltalo aquí.

La anatomía de DMARC

La ley en el reino es como DMARC.

Especifica lo que tiene que ocurrir para que el mensaje pase a la bandeja de entrada, y lo que ocurrirá si no se cumplen las condiciones.

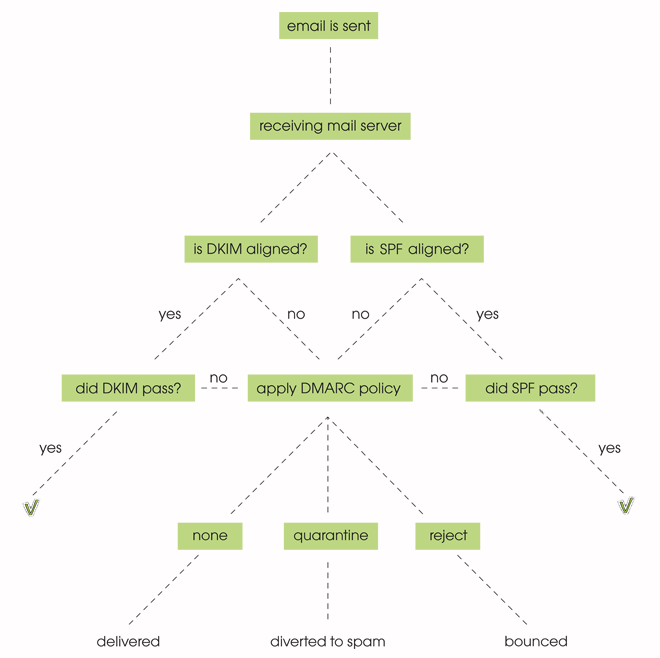

Cuando un correo electrónico se somete a la prueba de DMARC, pueden (o deben) ocurrir 4 cosas:

Paso de DKIM – la firma adicional puesta en la cabecera necesita ser validada: la clave privada coincide con la clave pública publicada en DNS.

Alineación DKIM – el dominio padre coincide con el dominio del encabezado.

SPF pass – el servidor receptor tomará el dominio incluido en la dirección Envelope From y comprobará si existe un registro SPF (y comprueba si la dirección IP está incluida en el registro SPF).

Alineación SPF – el dominio en el Sobre De coincide con el dominio en el Encabezado De del correo electrónico.

Un mensaje fallará el DMARC si falla tanto el SPF como el DKIM.

Tenga en cuenta, sin embargo, que si reenvía un mensaje, sólo el DKIM permanece alineado.

Espera, ¿pero no se utilizan ya SPF y DKIM para proteger el correo electrónico?

Los mecanismos SPF y DKIM funcionan para proteger contra el uso no autorizado. Sin embargo, la cuestión es que funcionan de forma aislada. No existe una ley universal que diga lo que debe hacer el receptor cuando estos fallan. Cada receptor maneja esos mensajes fallidos de forma diferente. Así, por ejemplo, un receptor puede redirigirlo directamente a la carpeta de basura, mientras que otro lo someterá a algunas pruebas adicionales para determinar a dónde debe ir.

Por no hablar de que el propietario del dominio nunca recibe información sobre sus correos electrónicos y si han llegado a la bandeja de entrada principal del destinatario.

DMARC nos permite definir nuestras propias reglas sobre cómo manejar un correo electrónico que no cumple, reduciendo el riesgo de que nuestro dominio sea suplantado.

También nos permite informar al remitente.

Añadir un registro DMARC al DNS le permitirá establecer reglas para los correos electrónicos entrantes: ¿deben ponerse en cuarentena, rechazarse o dejarse pasar?

Políticas DMARC e informes

Hay tres políticas DMARC posibles:

Ninguna

Poner en cuarentena

Rechazar

Ahora, volvamos a nuestra historia: DMARC son las directrices de lo que debe ocurrir si alguien intenta engañar a la reina para que le dé oro.

Establecer la política de “ninguno” significaría que cualquiera podría entregar cualquier mensaje y sería tratado como uno legítimo. El resultado: la joven reina regala 10 cofres de oro, pensando que está ayudando a su padre.

La política de “cuarentena” significa que el mensaje es tratado como sospechoso. El resultado: el aspirante a ladrón es encerrado en un calabozo (pero podría ser liberado en algún momento si no es declarado culpable).

Y la de “rechazar”: el mensaje no pasa a la bandeja de entrada. El resultado es que el ladrón queda desterrado del reino para siempre.

En el caso del correo electrónico, esto significa que con una política de “no” todos los correos electrónicos pasarán, incluso si no pasan la prueba SPF y/o DKIM. Con una política de “cuarentena”, los que no pasen serán redirigidos a la carpeta de spam. Y con una política de “rechazo”, serán rebotados.

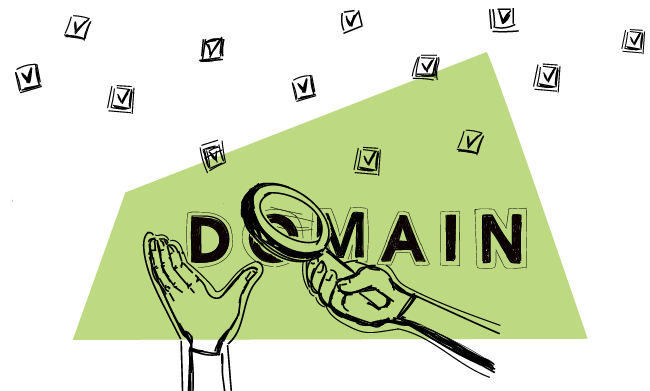

Un par de días después de publicar un registro DMARC en DNS, empezarás a recibir informes de los ISP. Éstos incluirán estadísticas sobre todos los correos electrónicos enviados desde tu dominio (incluidos los que dicen proceder de él).

Si ves más correos electrónicos de los que realmente has enviado, significa que alguien que no eres tú está utilizando tu dominio. El informe te dará una visión clara sobre la procedencia de los correos electrónicos y si se detendrían mediante una política de “cuarentena” o “rechazo”.

Estos informes te permitirán evaluar la salud de tus mensajes salientes. ¿Qué elementos incluyen? Cómo se han gestionado los mensajes (de acuerdo con las políticas DMARC que se hayan establecido), las direcciones IP que han utilizado su dominio para enviar correos electrónicos (así como cuántos mensajes se han enviado) y los resultados de SPF y DKIM.

Los informes pueden leerse con una herramienta como Postmark o dmarcian.

¿Cómo configurar DMARC?

Configurar SPF y DKIM

Lo primero es lo primero: tienes que asegurarte de que tus registros SPF y DKIM están configurados. Si ya has pensado en tu capacidad de entrega, lo más probable es que ya hayas tachado esto de tu lista.

Genere un registro DMARC, por ejemplo, aquí.

Por ahora, elige la política “ninguno” para todos los correos electrónicos.

Añada su registro DMARC al DNS

Modifica la política según los datos que vayas obteniendo

Analiza varios informes que obtengas y una vez que sepas cómo maniobrar con las políticas DMARC, pasa de ‘ninguno’ a ‘cuarentena’, y más tarde a ‘rechazar’.

A su disposición

La combinación de SPF, DKIM y DMARC se considera el trío de oro de la autenticación del correo electrónico. SPF y DKIM son más conocidos y utilizados. En este momento, DMARC es más un “nice-to-have” que un “must-have”, pero esto probablemente cambiará en el futuro, ya que cada vez más personas lo están configurando para una mejor protección del dominio contra la suplantación y el phishing.

Y tú, ¿estás preparado para configurar DMARC?

READ ALSO

15 cosas que debe saber sobre los dominios antes de realizar una campaña de correo electrónico en frío

Es posible que ya sepas por qué debes calentar un dominio antes de pulsar el botón de "enviar" y cómo hacerlo y qué hacer cuando la reputación de su dominio se ha ido a pique.

14 comprobaciones de entregabilidad que debe realizar antes de enviar su campaña de correo electrónico en frío

Puede controlar la capacidad de entrega de su correo electrónico en frío. En las campañas de difusión, es crucial saber cuántos correos electrónicos enviados llegan realmente a las bandejas de entrada de sus clientes potenciales. Hay al menos 14 puntos en una lista de verificación de la entregabilidad que puede, y debe, revisar antes de iniciar su campaña de correo electrónico. Los he enumerado a continuación en tres categorías. Algunos de ellos ya los conoces, pero otros pueden ser nuevos para ti. Revise la lista y compruebe si está haciendo todo lo posible para garantizar que sus correos electrónicos fríos lleguen realmente a su destino.

What is DNS? How Does It Work? – Short Guide for Beginners

Are you worried you won’t get what DNS is all about because you’re not a tech-savvy person? Well, neither am I. It’s for other people like me that I did my best to get to the bottom of this topic and explain it in plain English, as simply as possible. So set your worries aside and dig in.